Parolele pentru Iphone pot fi usor ocolite cu doar 100$, folosind componente electronice, potrivit unui studiu de cercetare. Un specialist in computere de la Cambridge a clonat cipuri de memorie pentru iPhone, oferind, astfel, un numar nelimitat de incercari de a ghici un cod de acces, informeaza BBC.

Astfel, lucrarea sa contrazice o afirmatie facuta de FBI la inceputul acestui an, cum ca aceasta abordare nu ar functiona.

FBI a facut aceasta cerere deoarece dorea sa aiba acces la Iphone-ul lui Syed Rizwan Farook, autorul atacului terorist din San Bernardino.

Farook si sotia lui au ucis 14 persoane in orasul California, in decembrie anul trecut, inainte ca politia sa-i impuste mortal.

FBI-ul a crezut ca iPhone-ul 5C al acestuia continea informatii despre colaboratori, dar sistemul sau de securitate a impiedicat un acces facil.

Agentia a facut presiuni asupra companiei Apple, solicitandu-le o metoda de a avea acces facil la informatiile din telefon.

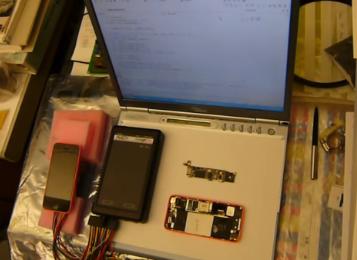

Dr. Sergei Skorobogatov de la Universitatea din Cambridge, laboratorul de informatica, si-a petrecut patru luni la construirea unui dispozitiv de testare pentru ocolirea codurilor PIN pentru iPhone 5C.

Intr-un videoclip postat pe YouTube, Dr. Skorobogatov a aratat modul in care a scos un cip Nand de la un iPhone 5C - sistemul principal de stocare de memorie utilizat pe mai multe dispozitive Apple.

Acesta a lucrat la modul in care sistemul de memorie comunica cu telefonul, astfel incat el ar putea clona cipul. Telefonul tinta a fost modificat astfel incat cipul Nand s-a asezat pe o placa externa si versiunile copiate au putut fi usor conectate la priza sau eliminate. In filmulet, Dr. Skorobogatov a blocat un iPhone 5C prin incercarea de prea multe combinatii incorecte.

Apoi a scos cipul Nand si l-a inlocuit cu o clona, care nu avea inregistrat coduri PIN incercate, pentru a permite acestuia sa continue sa incerce coduri.

" Pentru ca pot crea cat de multe clone vreau, pot repeta procesul de mai multe ori, pana cand se gaseste codul corect de acces ", a spus el .

Cunoscut sub numele de Nand oglindire, tehnica este una despre care directorul FBI, James Comey, credea ca nu ar functiona pe telefonul lui Farook.

Gasirea unui cod de patru cifre a durat aproximativ 40 de ore de lucru, a declarat Dr. Skorobogatov.

Si a gasi un cod de sase cifre ar putea dura sute de ore.

Susan Landau a scris, pe blog-ul de stiri Lawfare, ca lucrarile au aratat ca agentiile de aplicare a legii nu ar trebui sa caute software-ul pentru a ajuta la investigatiile lor, ci ar trebui sa dezvolte sau sa cultive abilitati de hardware si de securitate ale calculatorului.

"Skorobogatov a fost in stare sa faca ceea ce FBI-ul a spus era imposibil", a mai declarat aceasta.